Vše, co potřebujete vědět, když je Mac napaden novým malwarem Silver Sparrow (09.15.25)

Pokud si myslíte, že je váš Mac zabezpečen před malwarem, zamyslete se znovu. Autoři malwaru se stali zběhlí v zneužívání zranitelností různých platforem, včetně macOS. To je patrné na předchozích malwarových infekcích, které byly zaměřeny na Mac, včetně malwaru Shlayer a malwaru Top Results.

Co je malware Malware Silver Sparrow pro macOS?V poslední době mají bezpečnostní výzkumníci Red Canary, Malwarebytes a VMware Carbon Black. objevil nový malware pro macOS, který infikoval více než 40 000 počítačů Mac po celém světě. Tato nová hrozba se jmenuje Silver Sparrow. Podle společnosti Malwarebytes se malware rozšířil do 153 zemí s nejvyšší koncentrací ve Spojených státech, Velké Británii, Kanadě, Francii a Německu. Není jasné, kolik z těchto 40 000 je Maců M1 a nevíme přesně, jak distribuce vypadá.

Vědci si všimli, že i když Silver Sparrow představuje pro infikované zařízení přiměřeně vážnou hrozbu, nevykazuje žádné škodlivé chování, které se od běžného adware pro macOS často očekává. Díky tomu je malware více matoucí, protože bezpečnostní experti nemají tušení, k čemu byl malware navržen.

Vědci si však všimli, že škodlivý software je i nadále připraven dodat škodlivé užitečné zatížení kdykoli. Po prošetření malware Silver Sparrow pro macOS nikdy na infikovaná zařízení nepřinesl škodlivé užitečné zatížení, ale varoval zasažené uživatele počítačů Mac, že i přes své spící chování stále představuje významná rizika.

Ačkoli vědci nezaznamenali, že by Silver Sparrow poskytoval další škodlivé užitečné zatížení, jeho kompatibilita s čipem M1, globální dosah, vysoká míra infekce a provozní vyspělost činí Silver Sparrow přiměřeně vážnou hrozbou. Bezpečnostní experti také zjistili, že malware pro Mac je kompatibilní s procesory Intel i Apple Silicon.

Zde je přibližná časová osa vývoje škodlivého softwaru Silver Sparrow:

- srpen 18. 2020: Malware verze 1 (verze jiná než M1) doména zpětného volání api.mobiletraits [.] Com created

- 31. srpna 2020: Malware verze 1 (verze jiné než M1) odeslán do VirusTotal

- 2. září 2020: soubor version.json při spuštění malwaru verze 2 odeslán do VirusTotal

- 5. prosince 2020: doména zpětného volání malwaru verze 2 (verze M1) vytvořila api.specialattributy [.] com created

- 22. ledna 2021: soubor PKG verze 2 (obsahující binární soubor M1) odeslaný VirusTotal

- 26. ledna 2021: Red Canary detekuje malware Silver Sparrow verze 1

- 9. února 2021: Red Canary detekuje malware Silver Sparrow verze 2 (verze M1)

Bezpečnostní firma Red Canary objevila nový malware, který je zaměřen na počítače Mac vybavené novými procesory M1. Malware se jmenuje Silver Sparrow a ke spouštění příkazů používá Javascript API macOS Installer. Tady je to, co potřebujete vědět.

Nikdo neví jistě. Once on a Mac Silver Sparrow se připojí k serveru jednou za hodinu. Vědci v oblasti bezpečnosti se obávají, že by se mohl připravit na velký útok.

Bezpečnostní společnost Red Canary věří, že i když Silver Sparrow dosud přinesl škodlivé užitečné zatížení, může představovat poměrně vážnou hrozbu.

Malware se stal pozoruhodným, protože běží na čipu M1 společnosti Apple. To nemusí nutně znamenat, že se zločinci konkrétně zaměřují na počítače Mac M1, spíše to naznačuje, že mohou být infikovány počítače Mac M1 i Intel Mac.

Je známo, že infikované počítače kontaktují server jednou za hodinu , takže to může být nějaká forma přípravy na velký útok.

Malware používá ke spouštění příkazů API Javascript API pro Mac OS.

Bezpečnostní společnost zatím nebyla schopna zjistit, jak příkazy vedou k něčemu dále, a tak stále není známo, do jaké míry představuje Silver Sparrow hrozbu. Bezpečnostní společnost se přesto domnívá, že malware je vážný.

Na straně Apple společnost zrušila certifikát použitý k podepsání balíčku spojeného s malwarem Silver Sparrow.

Navzdory notářské službě společnosti Apple se vývojáři malwaru pro macOS úspěšně zaměřili na produkty Apple, včetně těch, které používají nejnovější čip ARM, jako jsou MacBook Pro, MacBook Air a Mac Mini.

Apple tvrdí, že má „průmyslový špičkový ”mechanismus ochrany uživatele, ale hrozba malwaru se stále znovu objevuje.

Zdá se, že aktéři hrozeb jsou již před námi a zaměřují se na čipy M1 v počátcích. A to navzdory mnoha legitimním vývojářům, kteří nepřenesli své aplikace na novou platformu.

Silver Sparrow macOS malware dodává binární soubory pro Intel a ARM, používá AWS a Akamai CDN

Vědci vysvětlili Silver Operace Sparrow v blogu „Clipping Silver Sparrow's wing: Outing macOS malware before it takes flight“.

Nový malware existuje ve dvou binárních souborech, ve formátu Mach-object zaměřeném na procesory Intel x86_64 a Mach-O binární pro Mac M1.

Malware pro macOS se instaluje prostřednictvím instalačních balíčků Apple s názvem „update.pkg“ nebo „updater.pkg.“

Archivy obsahují kód JavaScript, který se spustí před spuštěním instalačního skriptu, což uživatele vyzve k povolení program „zjistěte, zda lze software nainstalovat.“

Pokud uživatel souhlasí, nainstaluje kód JavaScript skript s názvem verx.sh. Přerušení procesu instalace je v tomto okamžiku marné, protože systém je podle Malwarebytes již infikován.

Po instalaci skript kontaktuje každou hodinu příkazový a řídicí server a kontroluje, zda se příkazy nebo binární soubory spustí.

Příkazové a řídicí centrum běží na infrastruktuře Amazon Web Services (AWS) a Akamai content delivery network (CDN). Vědci prohlásili, že použití cloudové infrastruktury ztěžuje blokování viru.

Vědci překvapivě nezjistili rozmístění konečné užitečné zátěže, a proto byl konečný cíl malwaru záhadou.

Poznamenali, že malware pravděpodobně čeká na splnění určitých podmínek. Podobně by to mohlo detekovat, že je monitorováno bezpečnostními výzkumníky, a tak se vyhnout nasazení škodlivého užitečného zatížení.

Po spuštění binární soubory Intel x86_64 vytisknou „Hello World“, zatímco binární soubory Mach-O zobrazí „Udělali jste ! ”

Vědci je pojmenovali„ kolemjdoucí binární soubory “, protože nevykazovali žádné škodlivé chování. Malware pro macOS má navíc mechanismus, který se sám odebere, což zvyšuje jeho možnosti utajení.

Poznamenali však, že funkce automatického odebrání nebyla nikdy použita na žádném z infikovaných zařízení. Malware také vyhledá img URL, ze kterého byl stažen po instalaci. Tvrdili, že si vývojáři škodlivého softwaru přejí sledovat, který distribuční kanál je nejúčinnější.

Vědci nemohli přijít na to, jak byl malware doručen, ale možné distribuční kanály zahrnují falešné aktualizace flash, pirátský software, škodlivé reklamy nebo legitimní aplikace.

Kyberzločinci definují pravidla svých útoků a je to je na nás, abychom se bránili proti jejich taktice, i když tyto taktiky nejsou zcela jasné. To je situace u Silver Sparrow, nově identifikovaného malwaru zaměřeného na macOS. V současné době to nevypadá moc moc, ale může to poskytnout přehled o taktice, proti které bychom se měli bránit.

Technické specifikace malwaru Silver Sparrow

Podle průzkumu vědců existují dvě verze malwaru Silver Sparrow, označované jako „verze 1“ a „verze 2“.

Malware verze 1

- Název souboru: updater.pkg (instalační balíček pro v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Malware verze 2

- Název souboru: aktualizace .pkg (instalační balíček pro v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Kromě změn adres URL pro stahování a komentářů skriptů měly dvě verze malwaru pouze jeden hlavní rozdíl. První verze zahrnovala binární soubor Mach-O kompilovaný pouze pro architekturu Intel x86_64, zatímco druhá verze obsahovala binární soubor Mach-O kompilovaný pro architektury Intel x86_64 i M1 ARM64. To je důležité, protože architektura M1 ARM64 je nová a pro novou platformu bylo objeveno velmi málo hrozeb.

Zdá se, že kompilované binární soubory Mach-O nedělají nic, takže se jim říká „nezúčastněný divák“ binární soubory. “

Jak je distribuován Silver Sparrow?Na základě zpráv je mnoho hrozeb pro macOS distribuováno prostřednictvím škodlivých reklam jako jeden samostatný instalační program ve formě PKG nebo DMG, který se maskuje jako legitimní aplikace - například Adobe Flash Player - nebo jako aktualizace. V tomto případě však útočníci malware distribuovali ve dvou odlišných balíčcích: updater.pkg a update.pkg. Obě verze používají ke spuštění stejné techniky, které se liší pouze kompilací binárního souboru přihlížejícího.

Jedinou jedinečnou věcí Silver Sparrow je to, že její instalační balíčky využívají k provádění podezřelých příkazů rozhraní JavaScript API pro instalaci MacOS. I když to dělá i nějaký legitimní software, je to poprvé, co se to děje pomocí malwaru. Toto je odchylka od chování, které obvykle pozorujeme u škodlivých instalátorů macOS, kteří k provádění příkazů obvykle používají skripty před instalací nebo po instalaci. V případech před instalací a po instalaci instalace vygeneruje konkrétní vzor telemetrie, který vypadá takto:

- Nadřazený proces: package_script_service

- Proces: bash, zsh, sh, Python, nebo jiný tlumočník

- Příkazový řádek: obsahuje předinstalaci nebo postinstalaci

Tento vzor telemetrie sám o sobě není zvlášť věrným indikátorem škodlivosti, protože skripty používá i legitimní software, ale spolehlivě identifikuje instalátory pomocí předinstalačních a postinstalačních skriptů obecně. Silver Sparrow se liší od toho, co očekáváme od škodlivých instalátorů systému macOS, zahrnutím příkazů JavaScriptu do souboru XML definice souboru distribuce balíčku. Tím se vytvoří jiný vzor telemetrie:

- Nadřazený proces: Instalační program

- Proces: bash

Stejně jako u skriptů před instalací a po instalaci nestačí tento vzor telemetrie k identifikaci škodlivého chování samostatně. Skripty před instalací a po instalaci obsahují argumenty příkazového řádku, které nabízejí vodítka k tomu, co se ve skutečnosti provádí. Na druhou stranu škodlivé příkazy JavaScriptu se spouštějí pomocí legitimního procesu instalačního programu macOS a nabízejí velmi malý přehled o obsahu instalačního balíčku nebo o tom, jak tento balíček používá příkazy JavaScriptu.

Víme, že malware byl nainstalován prostřednictvím instalačních balíčků Apple (soubory .pkg) s názvem update.pkg nebo updater.pkg. Nevíme však, jak byly tyto soubory doručeny uživateli.

Tyto soubory .pkg obsahovaly kód JavaScriptu takovým způsobem, že by se kód spustil na samém začátku, než bude instalace skutečně spuštěna. . Uživatel by poté byl dotázán, zda chce povolit spuštění programu, „aby určil, zda lze software nainstalovat.“

Instalační program společnosti Silver Sparrow sdělující uživateli:

„Tento balíček spustí program, který určí, zda lze software nainstalovat.“

To znamená, že pokud byste klikli na Pokračovat, ale pak si to rozmysleli a ukončili instalační program, bylo by příliš pozdě. Již jste byli infikováni.

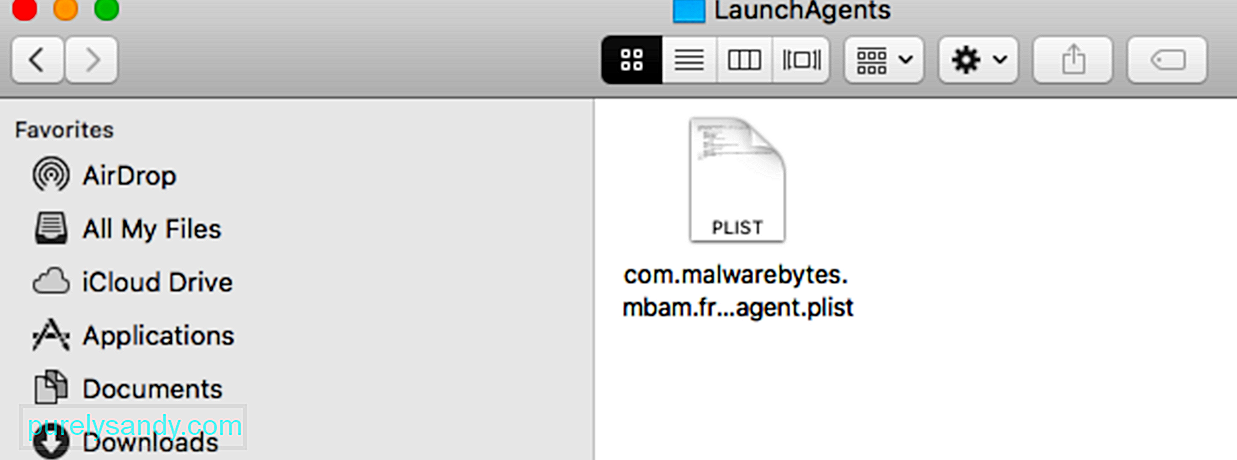

Další známkou škodlivé aktivity byl proces PlistBuddy, který na vašem Macu vytvořil LaunchAgent.

LaunchAgents poskytuje způsob, jak instruovat launchd, inicializační systém macOS, pravidelně nebo automaticky provádět úkoly. Mohou je zapsat kterýkoli uživatel v koncovém bodě, ale obvykle se také spustí jako uživatel, který je zapíše.

Existuje mnoho způsobů, jak vytvořit seznamy nemovitostí (seznamy) v systému macOS, a někdy hackeři k dosažení svých potřeb používají různé metody. Jeden takový způsob je prostřednictvím PlistBuddy, integrovaného nástroje, který umožňuje vytvářet různé seznamy vlastností v koncovém bodě, včetně LaunchAgents. Někdy se hackeři obrátí na PlistBuddy, aby zjistili vytrvalost, a obránci tak mohou snadno zkontrolovat obsah LaunchAgent pomocí EDR, protože všechny vlastnosti souboru se před zápisem zobrazují na příkazovém řádku.

V Silver Sparrow v případě, že se jedná o příkazy zapisující obsah plistu:

- PlistBuddy -c „Přidat: Řetězec štítku init_verx“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Přidat: RunAtLoad bool true“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: StartInterval integer 3600“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Přidat: Pole ProgramArguments“ ~ / Knihovna / Launchagents / init_verx.plist

- PlistBuddy -c „Přidat: ProgramArgumenty: 0 řetězec '/ bin / sh'“ ~ / Knihovna / Launchagents / init_verx.plist

- PlistBuddy -c „Přidat: ProgramArgumenty: 1 řetězec -c“ ~ /Library/Launchagents/init_verx.plist

Soubor LaunchAgent Plist XML bude vypadat takto:

Štítek

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArgumenty

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[časové razítko] [data z plistu stažena]

Silver Sparrow také zahrnuje kontrolu souborů, která způsobí odstranění všech mechanismů a skriptů perzistence kontrolou přítomnosti ~ / Library /._ insu na disku. Pokud je soubor k dispozici, Silver Sparrow odebere všechny jeho komponenty z koncového bodu. Hashes hlášené z Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) označovaly, že soubor ._insu je prázdný.

if [-f ~ / Library /._ insu]

then

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / knihovna / aplikace \\ podpora / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

Na konci instalace provede Silver Sparrow dva zjišťovací příkazy, aby vytvořil data pro zvlněný požadavek HTTP POST označující, že došlo k instalaci. Jeden načte systémový UUID pro hlášení a druhý najde adresu URL použitou ke stažení původního souboru balíčku.

Spuštěním dotazu sqlite3 vyhledá malware původní adresu URL, ze které byl stažen soubor PKG, což kyberzločincům poskytne myšlenka úspěšných distribučních kanálů. Obvykle vidíme tento druh aktivity se škodlivým adwarem na macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'select LSQuarantineDataURLString from LSQuarantineEvent where LSQuarantineDataURLString like “[redacted]” order by “[redacted]” order by “ > Jak odebrat malware Silver Sparrow z počítače Mac

Apple rychle podnikl kroky k přepsání certifikátů vývojářů, které umožnily instalaci malwaru Silver Sparrow. Další instalace by proto již neměly být možné.

Zákazníci společnosti Apple jsou obvykle chráněni před malwarem, protože veškerý software stažený mimo Mac App Store musí být notářsky ověřen. V tomto případě se zdá, že autorům malwaru se podařilo získat certifikát, který byl použit k podepsání balíčku.

Bez tohoto certifikátu již malware nemůže infikovat více počítačů.

Dalším způsobem, jak detekovat Silver Sparrow, je hledat přítomnost indikátorů, které vám potvrdí, zda máte co do činění s infekcí Silver Sparrow, nebo něčím jiným:

- Vyhledejte proces, který se zdá být prováděním PlistBuddy ve spojení s příkazovým řádkem obsahujícím následující: LaunchAgents a RunAtLoad a true. Tato analytika pomáhá najít více rodin malwaru macOS, které zajišťují perzistenci LaunchAgent.

- Vyhledejte proces, který se zdá být prováděn ve spojení s příkazovým řádkem, který obsahuje: LSQuarantine. Tato analytika pomáhá najít více rodin malwaru macOS, které manipulují nebo prohledávají metadata stažených souborů.

- Vyhledejte proces, který se zdá být zvlněný, prováděný společně s příkazovým řádkem, který obsahuje: s3.amazonaws.com. Tato analytika pomáhá najít více rodin malwaru macOS pomocí kbelíků S3 k distribuci.

Přítomnost těchto souborů také naznačuje, že vaše zařízení bylo napadeno malwarem Silver Sparrow verze 1 nebo 2 :

- ~ / Library /._ insu (prázdný soubor používaný k signalizaci malwaru, aby se sám odstranil)

- /tmp/agent.sh (skript prostředí proveden pro zpětné volání instalace)

- /tmp/version.json (soubor stažený ze S3 k určení průběhu provádění)

- /tmp/version.plist (verze.json převedena na seznam vlastností)

U malwaru verze 1:

- Název souboru: updater.pkg (instalační balíček pro v1) nebo updater (bystander Mach-O Intel binární v balíčku v1)

- MD5: 30c9bc7d40454e501c358f77449071aa nebo c668003c9c5b1689ba47a431512b03cc

- [.] com (kbelík S3 obsahující verzi.json pro v1)

- ~ / Library / Application Support / agent_updater / agent.sh (skript v1, který se spouští každou hodinu)

- / tmp / agent (soubor obsahující konečné užitečné zatížení v1, pokud je distribuován)

- ~ / Library / Launchagents / agent.plist (mechanismus perzistence v1)

- ~ / Library / Launchagents / init_agent.plist (v1 mechanismus perzistence)

- ID vývojáře Saotia Seay (5834W6MYX3) - binární podpis v1 nezúčastněného diváka odvolaný společností Apple

U malwaru verze 2:

- Název souboru: update.pkg (instalační balíček pro v2) nebo tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel & M1 binární ve v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 nebo b370191228fef / b370191228fef li>

- s3.amazonaws [.] com (kbelík S3 obsahující verzi.json pro v2)

- ~ / Library / Application Support / verx_updater / verx.sh (skript v2, který se spouští každou hodinu)

- / tmp / verx (soubor obsahující konečné užitečné zatížení v2, pokud je distribuován)

- ~ / Library / Launchagents / verx.plist (v2 persistence mechanism)

- ~ / Library / Launchagents / init_verx.plist (v2 persistence mechanism)

- ID vývojáře Julie Willey (MSZ3ZH74RK) - binární podpis v2 bystander odvolaný společností Apple

Chcete-li odstranit malware Silver Sparrow, můžete provést následující kroky:

1. Skenujte pomocí softwaru proti malwaru.Nejlepší ochranou proti malwaru ve vašem počítači bude vždy spolehlivý software proti malwaru, jako je Outbyte AVarmor. Důvod je jednoduchý, software proti malwaru prohledá celý váš počítač, vyhledá a odstraní všechny podezřelé programy bez ohledu na to, jak dobře jsou skryté. Ruční odstranění malwaru může fungovat, ale vždy existuje šance, že vám něco bude chybět. Dobrý anti-malware program ne.

2. Odstraňte programy, soubory a složky Silver Sparrow.

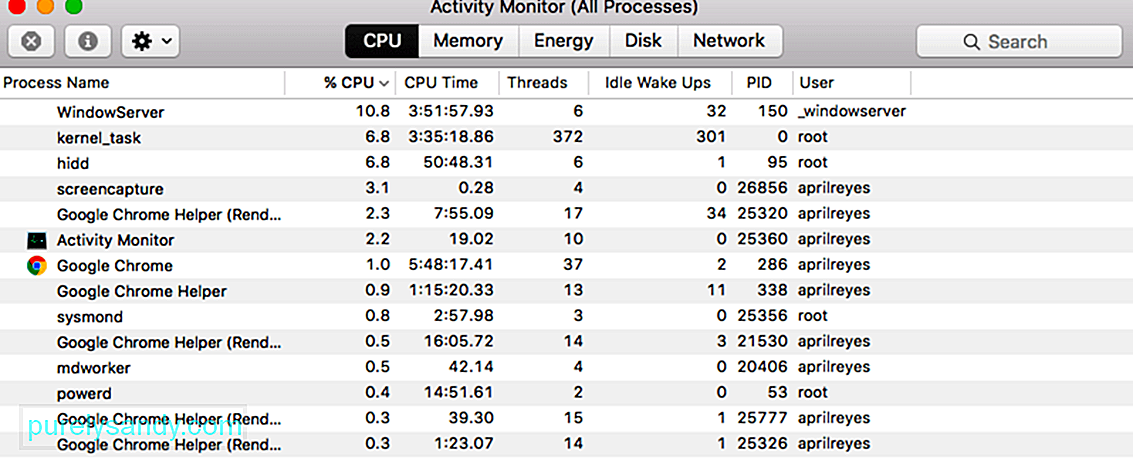

Chcete-li odstranit malware Silver Sparrow z počítače Mac, nejprve přejděte na Monitor aktivity a ukončete všechny podezřelé procesy. Jinak se vám při pokusu o smazání budou zobrazovat chybové zprávy. Chcete-li se dostat na Monitor aktivity, proveďte následující kroky:

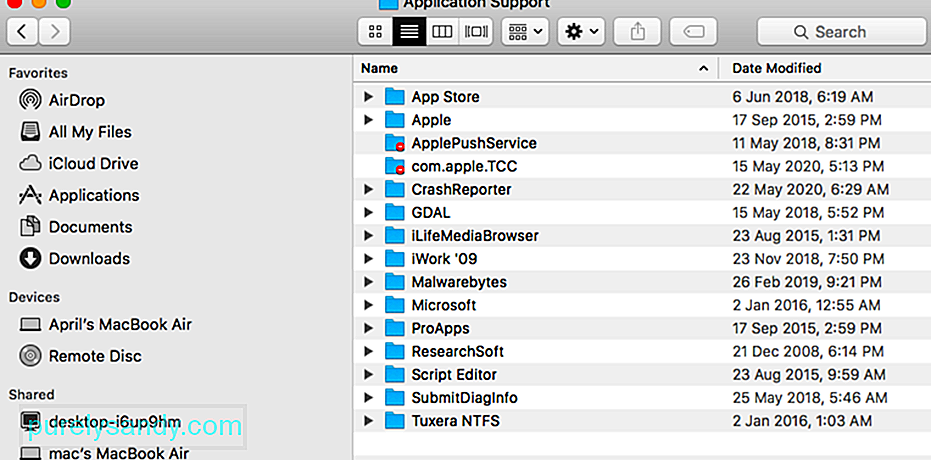

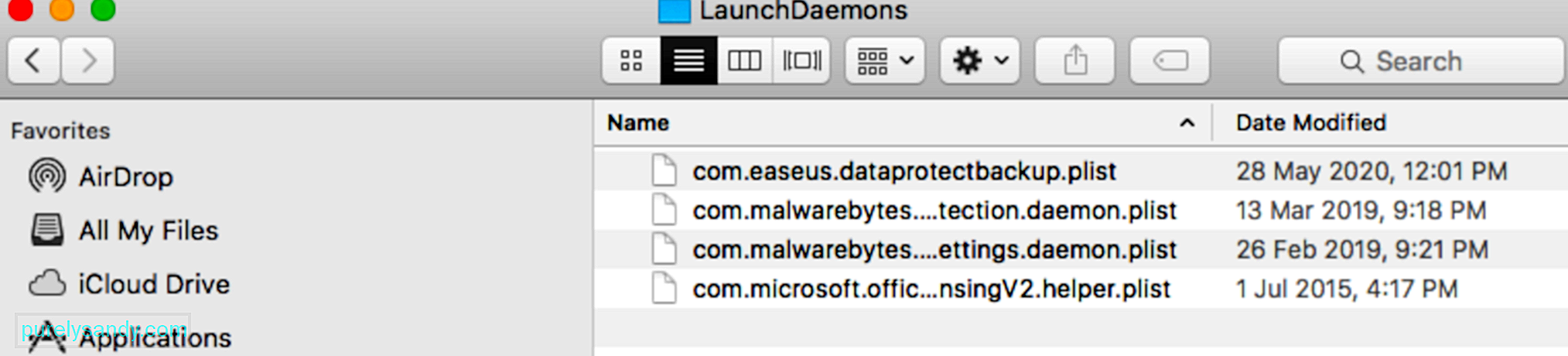

Poté, co odstraníte jakékoli podezřelé programy, budete muset také odstranit malware související soubory a složky. K dispozici jsou následující kroky:

Po ručním odstranění malwaru z pevných disků počítače budete muset odinstalovat také všechna rozšíření prohlížeče Nejlepší výsledky. Přejít na Nastavení & gt; Rozšíření v prohlížeči, který používáte, a odstraňte všechna rozšíření, se kterými nejste obeznámeni. Případně můžete obnovit výchozí nastavení prohlížeče, protože tím také odstraníte všechna rozšíření.

SouhrnMalware Silver Sparrow zůstává záhadný, protože ani po dlouhé době nestahuje další užitečné zatížení. To znamená, že nemáme ponětí, k čemu byl malware navržen, takže si uživatelé Mac a bezpečnostní experti lámou hlavu nad tím, co to má dělat. I přes nedostatek škodlivých aktivit přítomnost samotného malwaru představuje hrozbu pro infikovaná zařízení. Proto by měl být okamžitě odstraněn a všechny jeho stopy by měly být odstraněny.

YouTube video: Vše, co potřebujete vědět, když je Mac napaden novým malwarem Silver Sparrow

09, 2025